Vpn роутер: советы по настройке от специалиста.

С развитием сетевых технологий настройка VPN роутера стала одной из задач общего комплекса обеспечения безопасности домашних сетей и сетей малых офисов — так называемый SOHO сегмент (Small office Home Office). Организация безопасной передачи данных посредством небезопасных каналов использовалась человечеством с давних веков. Как гарантировать конфиденциальность и целостность информации, если она передается методами, не вызывающими доверия? Этот вопрос решен давно: шифрованием сообщения.

Настройка VPN сервера на каждом конкретном роутере может отличаться.

Принимающая и передающая стороны заранее договариваются о системе шифрования/дешифрования сообщений, после чего можно использовать даже ненадежные каналы обмена. Информация будет недоступна для посторонних глаз или ушей. Аналогичную задачу в компьютерных сетях решает технология, получившая обобщенное название VPN (аббревиатура от Virtual Private Network). Ее суть упрощенно можно охарактеризовать следующим образом:

- Один компьютер (условно называемый клиентом), имеющий подключение к глобальной сети Интернет, желает получить доступ к ресурсам другого компьютера.

- Второй компьютер (условно называемый сервером) и имеющий подключение к Интернет, готов предоставить свои ресурсы (например, папки с фотографиями, музыкой или фильмами), но ресурсы эти он готов предоставлять только ограниченному кругу лиц (правильней говоря, ограниченному и заранее определенному количеству конкретных компьютеров).

Как ограничить доступ

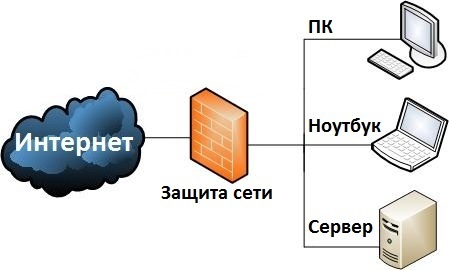

Организовать ограничение доступа можно, например, с помощью закрытия папок общего доступа специальными логинами и паролями. Но, как гласит народная мудрость, замки — они от честных людей. Обладая специальными навыками, можно взломать такие замки и получить несанкционированный доступ ко всем ресурсам, выставленным в Интернет. Хорошо подготовленные команды хакеров (специалистов по взлому) постоянно сканируют компьютерные сети на предмет таких «расшаренных» папок. Более правильное решение — организовать VPN:

Настройка VPN необходима для обеспечения безопасности домашних и офисных сетей.

- На клиентской машине устанавливается специальное программное обеспечение, называемое VPN-клиент, которое умеет зашифровать исходящие команды и запросы, используя современную систему открытых и закрытых ключей.

- На сервере устанавливается специальное программное обеспечение — VPN-сервер, который используя те же, заранее оговоренные открытые и закрытые ключи, умеет дешифровать запросы и команды, поступающие из небезопасной сети под названием Интернет.

- Ответы на полученные запросы от клиента серверная часть шифрует таким же методом и отправляет обратно на клиентскую машину, где принимаемая информация дешифруется.

Современные роутеры с vpn сервером — маршрутизаторы, они позволяют на аппаратном уровне поддерживать сети, работающие с применением технологии VPN. Как правило, такие маршрутизаторы поддерживают несколько протоколов, наиболее распространенные из них:

- PPTP (Point to Point tunneling protocol) — организация защищенного соединения достигается созданием специального логического тоннеля;

- L2TP (Layer 2 Tunneling Protocol) — организация защищенного соединения осуществляется также созданием специального тоннеля и является развитием протокола PPTP;

- IPsec — надстройка на существующих протоколах.

Маршрутизатор, поддерживающий технологию впн, условно можно разделить на 2 типа, имеющие встроенный VPN-сервер, и те, которые его не имеют, но могут пропускать через себя шифрованные информационные потоки. Если роутер не имеет встроенного сервера, то в его настройках присутствует специальная закладка, как правило, в разделе Security/VPN:

- PPTP pass-through;

- L2TP pass-through;

- IPsec pass-through.

Установкой “птички” в соответствующем «чекбоксе» разрешается или запрещается проход таких секретных пакетов через маршрутизатор.

В этом случае предполагается, что роль VPN-сервера выполняет какой-либо из компьютеров, расположенных во внутренней сети, а задача маршрутизатора — обеспечить пропуск в одну и во вторую сторону шифрованных пакетов. Более сложные маршрутизаторы имеют в своей реализации встроенный VPN-сервер, позволяя предоставлять доступ к устройствам внутренней сети (домашнему медиа-серверу, внешнему накопителю и т.д) по защищенному каналу извне. Более сложное применение — объединение нескольких территориально разделенных сетей в единую логическую структуру.

Например, в компании имеются несколько филиалов, расположенных в разных городах. Выставлять на всеобщее обозрение компьютер финансового директора было бы верхом легкомыслия. Настроенное соответствующим образом соедениние между роутерами в каждом из офисов объединяет территориально разрозненные компьютеры в единую логическую сеть, защищенную от вторжения извне.

Как производится настройка VPN сервера

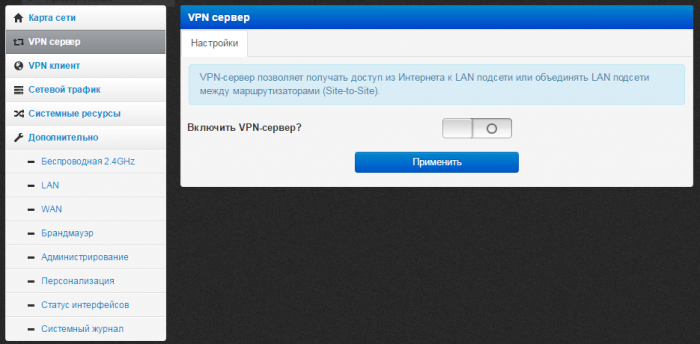

Настройка VPN сервера на каждом конкретном роутере может отличаться, но состоит из следующей последовательности шагов:

- Вход в административную панель, авторизация, после чего необходимо проверить все существующие настройки и сделать полный backup на случай неудачи в настройках.

- Обновление существующей прошивки. Это всегда не лишняя операция, более свежие версии, как правило, более работоспособны.

- Выбор в главном меню закладки VPN-сервер, выбрать тип протокола, это может быть PPTP либо L2TP. В зависимости от выбранного типа протокола будут немного отличаться и настройки. Но в любом случае необходимо будет указать пул адресов, диапазон IP-адресов из внутренней сети, которые будут раздаваться клиентам, подключенным по VPN.

- Необходимо указать логин и пароль, на основании которых будут построены ключи для шифрования.

- Следующий параметр — условия шифрования MPPE-128 (или более сложный). Усложнение условий шифрования повышает криптостойкость соединения, но на шифрование/дешифровку тратятся дополнительные ресурсы, что снижает общую скорость соединения.

- Настройка L2TP имеет ту же последовательность шагов и принципиально не отличается.

- После сохранения и перезагрузки роутера серверная часть настроена.

Плюсы VPN соединений

Дополнительные плюсы использования VPN-роутеров и соединений. Далее необходимо настраивать клиент, то есть то программное обеспечение, которое будет общаться с сервером. Соответствующие клиенты имеются для разных операционных платформ, их настройка подробно описана в соответствующей документации.Один раз настроив такой доступ к домашней компьютерной сети, можно совершенно безопасно получать доступ к домашнему файловому хранилищу из любой точки, поддерживающей интернет с вашего устройства (будь-то ноутбук, планшет или просто смартфон). При этом можно совершенно не опасаться, что кто-то будет анализировать трафик и пытаться взломать пароли к вашей почте или клиент-банку. А это очень важно в местах, где присутствуют открытые каналы доступа к Интернету — Макдональдс, крупные супермаркеты, аэропорты и другие.

Давайте рассмотрим, как настроить VPN роутер на примере Wi-Fi маршрутизатора D-Link DIR 320.

1. Сначала нужно соединить роутер с компьютером с помощью провода, который поставляется в комплекте. Далее в строке браузера (например, в Internet Explorer, Google Chrome, Opera, Firefox и др.) указываем URL адрес – 192.168.0.1. Перед этим рекомендуется привести настройки TCP/IP сетевой карты в автоматический режим для получения значений IP-адресов (DHCP). Не забудьте включить адаптер питания роутера в электро-розетку.

2. Введите логин и пароль для входа на сервер (узнать эти данные можно в документации, прилагаемой к маршрутизатору). Если вы не знаете пароля, просто введите только имя пользователя, а поле с паролем оставьте пустым.

3. После авторизации вы попадаете в онлайн-интерфейс роутера. В меню «Установка» (Setup) откроется раздел «Установка Интернета» (Internet Connection). Здесь необходимо выбрать Тип интернет-соединения – в нашем случае режим PPTP (Dual Access) – или Russia PPTP. Далее задаем настройки в разделе PPTP (Dual Access): выбираем «Статический IP-адрес» и заносим все необходимые параметры: Маска подсети, IP-адрес, Шлюз…

IP-адрес/Имя сервера: указываем адрес вашего провайдера.

DNS: 217.78.177.250 (или другой адрес DNS-сервера, предоставленный оператором услуг)

Учетная запись PPTP: как правило, номер договора с провайдером.

Пароль PPTP: вводим пароль для VPN

Повторный ввод пароля PPTP:

Режим подключения: «всегда».

Далее нажимаем кнопку «Сохранить настройки».

В веб-интерфейса найдите вкладку «Статус» (Status) – здесь вы найдете ваш уникальный IP-адрес и другие параметры, полученные устройством при соединении с VPN. Также перед вами появятся кнопки «Connect» (Подключить соединение) и «Disconnect» (Отключить соединение).

Теперь вы можете подключаться к VPN через Wi-Fi маршрутизатор. Если связь не установится, перезагрузите роутер.

С ростом потребности в защите данных при работе в интернете — возрастает необходимость в надежном подключении, перехват которого извне если не невозможен, то очень затруднен. Использование виртуальных приватных сетей VPN является одним из самых доступных способом организовать прямую связь между компьютерами во всем мире, не беспокоясь об уязвимости сторонних узлов сети. В таком случае даже при перехвате потока данных — хакеры не смогут его дешифровать.

О том, для чего может использоваться ВПН, рассказывала предыдущая статья по теме. Здесь речь пойдет о том, как поднять OpenVPN сервер на роутере. Также материал расскажет, как настроить OpenVPN сеть, сервером которой является ваш маршрутизатор.

Важно! Поднять VPN сервер можно только в случае, если провайдер предоставляет вам статический (постоянный) адрес IP. В силу дефицита последних, операторы присваивают постоянные адреса по запросу, и за дополнительную плату (обычно это 10-100 грн/месяц).

OpenVPN — настройка сервера на роутере

Подавляющее большинство маршрутизаторов, предназначенных для домашнего пользования, имеют упрощенную прошивку, в которой все сделано красиво и интуитивно понятно, но ее функциональность ограничена. Производители считают, что пользователю достаточно настройки подключения к интернету и беспроводной сети, а все остальное — удел профи, использующих более дорогостоящее и специфичное оборудование.

Как поднять сервер OpenVPN на роутере

Перед тем, как поднять сервер VPN на роутере, установите безопасный пароль для Wi-Fi. В противном случае — защита сети не имеет смысла, так как пользоваться вашим VPN сможет любой, кто подключился к роутеру и загрузил профиль доступа.

Настройка Маршрутизатора.

1. Зайдите в настройки маршрутизатора, для этого введите в адресной строке Вашего браузера 192.168.0.1 или 192.168.1.1 .

2. Введите логин и пароль для доступа к маршрутизатору, по умолчанию это admin/admin .

3. Перейдите на вкладку PPTP VPN Server > Server Settings ; Поставьте галочку на PPTP Server: ⊙Enable и MPPE Encryption: ⊙Enable .

4. Укажите диапазон IP адресов Start 192.168.0.200 и End 192.168.0.215

5. Перейдите на вкладку PPTP VPN Server > Account Settings ; Добавьте новый аккаунт нажатием Add New .

6. В поле Account придумайте любой логин для вашего VPN сервера, например "server". В поле Password придумайте новый пароль, в поле Confirm Password введите придуманный пароль еще раз. В поле Status выберите Enabled .

* Убедитесь, что в настройках другого маршрутизатора к которому подключен сервер включен проброс VPN.

Настройка маршрутизатора закончена.

Создание нового VPN подключения в Windows.

1. Зайдите в Панель Управления > Сеть и Интернет > Центр управления сетями и общим доступом

2. Нажмите на Создание и настройка нового подключения или сети

3. Подключение к рабочему месту (Настройка телефонного или VPN-подключения к рабочему месту)

4. Использовать мое подключение к интернету (VPN)

5. В поле Адрес в Интернете введите внешний IP Адрес выданный провайдером в месте куда будет выполняться VPN подключение. Узнать его можно если зайти на 2ip.ru.

6. В поле Имя объекта назначения впишите любое название VPN соединения.

7. Зайдите в Панель Управления > Сеть и Интернет > Сетевые подключения. На Вашем новом VPN подключении правый клик мыши > свойства, во вкладке Безопасность > Тип VPN > выбрать Туннельный Протокол точка-точка (PPTP). Шифрование данных > выбрать Обязательное (отключиться если нет шифрования). Поставить галочку Разрешить следующие протоколы и оставить по умолчанию. > OK.

8. На Вашем новом VPN подключении правый клик мыши > подключить. Введите логин и пароль Account из пункта 6. Настройки Маршрутизатора данной инструкции.

Создание VPN подключения закончено.

Возможные проблемы

1. VPN Подключение отключается каждые 2 минуты.

Зайдите в Панель Управления > Система и безопасность > Брандмауэр Windows > Включение и отключение брандмауэра Windows. Отключите оба пункта. Перейдите назад и нажмите Дополнительные параметры > Свойства брандмауэра Windows. В открывшемся окне вкладка Профиль домена > Брандмауэр > Отключить.

2. Открываются не все сайты через VPN подключение.

Зайдите в Панель Управления > Сеть и Интернет > Сетевые подключения. На Вашем новом VPN подключении правый клик мыши > свойства. Вкладка Сеть > выбрать Протокол интернета версии 4 (TCP/IPv4) > Свойства > Дополнительно > Снять галочку с пункта "Использовать основной шлюз в удаленной сети". ОК.

3. VPN Подключение продолжает отключаться через случайный промежуток времени.

а) Создайте текстовой документ с расширением txt. В нем пропишите следующий текст, заменяя текст в кавычках на Ваши настройки.

@echo off

set conn="название вашего нового VPN подключения"

set login="логин из Account пункта 6. Настройки Маршрутизатора данной инструкции"

set pass="пароль из Account пункта 6. Настройки Маршрутизатора данной инструкции"

set pause=15

rasdial %conn% %login% %pass%

goto exit

б) Переименуйте расширение файла "txt" в "bat". Поместите файл в любое место на компьютере.

в) Зайдите в пуск, в поиске найдите Планировщик Заданий. В открывшемся окне на Библиотеке планировщика заданий > правый клик > создать задачу.

г) Во вкладке Общее дайте название новой задаче.

д) Во вкладке Триггеры выберите Создать. Начать задачу > По расписанию. Параметры > Ежедневно. Повторять задачу > каждые 15 минут. В течение > Бессрочно. Остальные настройки на Ваше усмотрение.

е) Во вкладке Действие нажмите Создать > Обзор > Выберите файл с расширением "bat" который Вы создали в пункте а). ОК.

ж) Остальные настройки планировщика можете сделать по своему выбору.

Если вы частенько пользуетесь мобильными устройствами на хакерских конференциях или любите сидеть через бесплатный Wi-Fi в Макдоналдсе, то рано или поздно вы задумаетесь о безопасности вашего соединения и придете к VPN.

Конечно, есть множество платных и бесплатных VPN сервисов на любой вкус и бюджет, однако домашние каналы интернет доступа уже настолько растолстели, что пару мегабит под VPN трафик можно безболезненно выделить всегда. А большего для мобильного доступа и не надо.

Организовав домашний VPN, вы так же получаете домашнюю тучку (в смысле маленькое облако:)), в которой можно хранить фотки и документы, которые могут вам понадобится в командировке и которые неохота доверять публичным облакам.

Настроить домашний VPN сервер сегодня можно уже практически на каждом домашнем wi-fi роутере. Правда для этого порой необходимо поставить кастомную прошивку, такую как DD-WRT, OpenWRT и другие.

Роутер быстрый, двухдиапазонный (2.4 и 5 ГГц), стримит вебкамеру (используем как видеоняню) и шарит принтер, иногда подрабатывает медиасервером.

Вот на нем я и расположил свой домашний приватный VPN сервер. Для корректной работы VPN рекомендую подключить услугу статического IP у провайдера.

Сконфигурировать iPad для работы через VPN сервис оказалось делом 2х минут

Теперь можно смело подключаться к любому бесплатному wifi (а можно даже и к быстрому 3G), включать ползунок VPN на iPad, смело лазить в интернете и даже управлять домашним хозяйством, не переживая за безопасность паролей, кражу куки и подмену вебстраниц.

Однако протокол PPTP (точнее, MS-CHAPv2) имеет серьёзную уязвимость : злоумышленник может дампнуть пакеты хендшейка MS-CHAPv2 и расшифровать ваш ключ шифрования в течение суток.

Решением этой проблемы является использование альтернативных VPN технологий, таких как OpenVPN. В интернете уже достаточно давно есть спец. сборка OpenVPN для домашних роутеров. Минусом OpenVPN является работа в пользовательском контексте (к примеру, демон PPTP работает обычно на уровне ядра), что должно заметно сказаться на производительности и загрузке мозгов маршрутизатора. Плюсы от использования OpenVPN - значительно более стойкое шифрование AES 128 бит (можно защищать даже гостайну по американским стандартам) и возможность работы на любом порту, а значит заблокировать такой VPN будет намного сложнее.

К сожалению, для установки OpenVPN клиента на айдевайсы нужен джеилбрейк и очень большой бубен. С Android таких проблем нет. Настроить OpenVPN сервер на роутере можно по этой инструкции.

И еще раз. Домашний VPN помогает вам прятать ваш трафик с ноутбуков, телефонов и планшетов от любопытных глаз, обходить локальные запреты на доступ к различным интернет ресурсам, иметь доступ к домашнему файловому хранилищу, вебкамере и т.д. ... и всё это бесплатно и без особых забот на обычном домашнем wifi маршрутизаторе. Круто?