Как настраивать роутеры подключения vpn. Vpn роутер: советы по настройке от специалиста.

С развитием сетевых технологий настройка VPN роутера стала одной из задач общего комплекса обеспечения безопасности домашних сетей и сетей малых офисов — так называемый SOHO сегмент (Small office Home Office). Организация безопасной передачи данных посредством небезопасных каналов использовалась человечеством с давних веков. Как гарантировать конфиденциальность и целостность информации, если она передается методами, не вызывающими доверия? Этот вопрос решен давно: шифрованием сообщения.

Настройка VPN сервера на каждом конкретном роутере может отличаться.

Принимающая и передающая стороны заранее договариваются о системе шифрования/дешифрования сообщений, после чего можно использовать даже ненадежные каналы обмена. Информация будет недоступна для посторонних глаз или ушей. Аналогичную задачу в компьютерных сетях решает технология, получившая обобщенное название VPN (аббревиатура от Virtual Private Network). Ее суть упрощенно можно охарактеризовать следующим образом:

- Один компьютер (условно называемый клиентом), имеющий подключение к глобальной сети Интернет, желает получить доступ к ресурсам другого компьютера.

- Второй компьютер (условно называемый сервером) и имеющий подключение к Интернет, готов предоставить свои ресурсы (например, папки с фотографиями, музыкой или фильмами), но ресурсы эти он готов предоставлять только ограниченному кругу лиц (правильней говоря, ограниченному и заранее определенному количеству конкретных компьютеров).

Как ограничить доступ

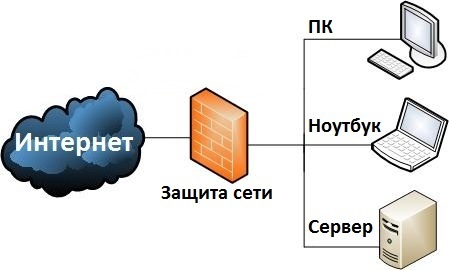

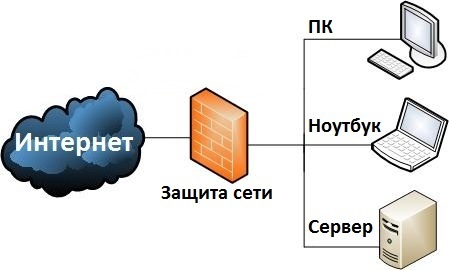

Организовать ограничение доступа можно, например, с помощью закрытия папок общего доступа специальными логинами и паролями. Но, как гласит народная мудрость, замки — они от честных людей. Обладая специальными навыками, можно взломать такие замки и получить несанкционированный доступ ко всем ресурсам, выставленным в Интернет. Хорошо подготовленные команды хакеров (специалистов по взлому) постоянно сканируют компьютерные сети на предмет таких «расшаренных» папок. Более правильное решение — организовать VPN:

Настройка VPN необходима для обеспечения безопасности домашних и офисных сетей.

- На клиентской машине устанавливается специальное программное обеспечение, называемое VPN-клиент, которое умеет зашифровать исходящие команды и запросы, используя современную систему открытых и закрытых ключей.

- На сервере устанавливается специальное программное обеспечение — VPN-сервер, который используя те же, заранее оговоренные открытые и закрытые ключи, умеет дешифровать запросы и команды, поступающие из небезопасной сети под названием Интернет.

- Ответы на полученные запросы от клиента серверная часть шифрует таким же методом и отправляет обратно на клиентскую машину, где принимаемая информация дешифруется.

Современные роутеры с vpn сервером — маршрутизаторы, они позволяют на аппаратном уровне поддерживать сети, работающие с применением технологии VPN. Как правило, такие маршрутизаторы поддерживают несколько протоколов, наиболее распространенные из них:

- PPTP (Point to Point tunneling protocol) — организация защищенного соединения достигается созданием специального логического тоннеля;

- L2TP (Layer 2 Tunneling Protocol) — организация защищенного соединения осуществляется также созданием специального тоннеля и является развитием протокола PPTP;

- IPsec — надстройка на существующих протоколах.

Маршрутизатор, поддерживающий технологию впн, условно можно разделить на 2 типа, имеющие встроенный VPN-сервер, и те, которые его не имеют, но могут пропускать через себя шифрованные информационные потоки. Если роутер не имеет встроенного сервера, то в его настройках присутствует специальная закладка, как правило, в разделе Security/VPN:

- PPTP pass-through;

- L2TP pass-through;

- IPsec pass-through.

Установкой “птички” в соответствующем «чекбоксе» разрешается или запрещается проход таких секретных пакетов через маршрутизатор.

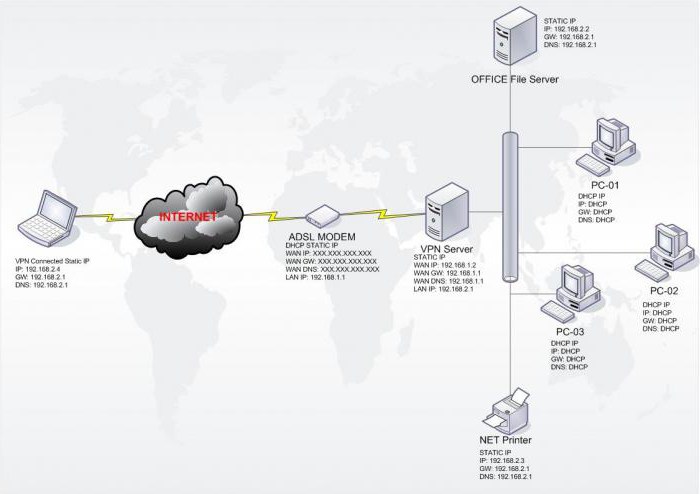

В этом случае предполагается, что роль VPN-сервера выполняет какой-либо из компьютеров, расположенных во внутренней сети, а задача маршрутизатора — обеспечить пропуск в одну и во вторую сторону шифрованных пакетов. Более сложные маршрутизаторы имеют в своей реализации встроенный VPN-сервер, позволяя предоставлять доступ к устройствам внутренней сети (домашнему медиа-серверу, внешнему накопителю и т.д) по защищенному каналу извне. Более сложное применение — объединение нескольких территориально разделенных сетей в единую логическую структуру.

Например, в компании имеются несколько филиалов, расположенных в разных городах. Выставлять на всеобщее обозрение компьютер финансового директора было бы верхом легкомыслия. Настроенное соответствующим образом соедениние между роутерами в каждом из офисов объединяет территориально разрозненные компьютеры в единую логическую сеть, защищенную от вторжения извне.

Как производится настройка VPN сервера

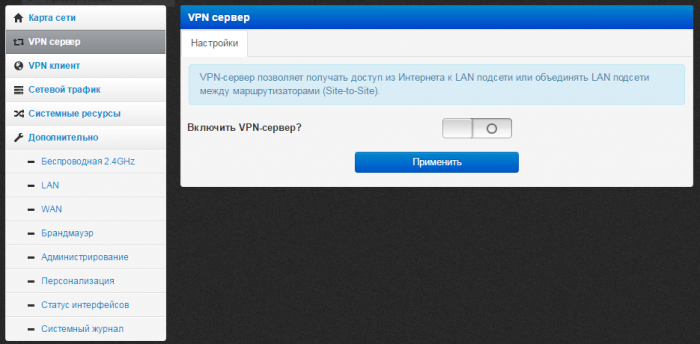

Настройка VPN сервера на каждом конкретном роутере может отличаться, но состоит из следующей последовательности шагов:

- Вход в административную панель, авторизация, после чего необходимо проверить все существующие настройки и сделать полный backup на случай неудачи в настройках.

- Обновление существующей прошивки. Это всегда не лишняя операция, более свежие версии, как правило, более работоспособны.

- Выбор в главном меню закладки VPN-сервер, выбрать тип протокола, это может быть PPTP либо L2TP. В зависимости от выбранного типа протокола будут немного отличаться и настройки. Но в любом случае необходимо будет указать пул адресов, диапазон IP-адресов из внутренней сети, которые будут раздаваться клиентам, подключенным по VPN.

- Необходимо указать логин и пароль, на основании которых будут построены ключи для шифрования.

- Следующий параметр — условия шифрования MPPE-128 (или более сложный). Усложнение условий шифрования повышает криптостойкость соединения, но на шифрование/дешифровку тратятся дополнительные ресурсы, что снижает общую скорость соединения.

- Настройка L2TP имеет ту же последовательность шагов и принципиально не отличается.

- После сохранения и перезагрузки роутера серверная часть настроена.

Плюсы VPN соединений

Дополнительные плюсы использования VPN-роутеров и соединений. Далее необходимо настраивать клиент, то есть то программное обеспечение, которое будет общаться с сервером. Соответствующие клиенты имеются для разных операционных платформ, их настройка подробно описана в соответствующей документации.Один раз настроив такой доступ к домашней компьютерной сети, можно совершенно безопасно получать доступ к домашнему файловому хранилищу из любой точки, поддерживающей интернет с вашего устройства (будь-то ноутбук, планшет или просто смартфон). При этом можно совершенно не опасаться, что кто-то будет анализировать трафик и пытаться взломать пароли к вашей почте или клиент-банку. А это очень важно в местах, где присутствуют открытые каналы доступа к Интернету — Макдональдс, крупные супермаркеты, аэропорты и другие.

С ростом потребности в защите данных при работе в интернете — возрастает необходимость в надежном подключении, перехват которого извне если не невозможен, то очень затруднен. Использование виртуальных приватных сетей VPN является одним из самых доступных способом организовать прямую связь между компьютерами во всем мире, не беспокоясь об уязвимости сторонних узлов сети. В таком случае даже при перехвате потока данных — хакеры не смогут его дешифровать.

О том, для чего может использоваться ВПН, рассказывала предыдущая статья по теме. Здесь речь пойдет о том, как поднять OpenVPN сервер на роутере. Также материал расскажет, как настроить OpenVPN сеть, сервером которой является ваш маршрутизатор.

Важно! Поднять VPN сервер можно только в случае, если провайдер предоставляет вам статический (постоянный) адрес IP. В силу дефицита последних, операторы присваивают постоянные адреса по запросу, и за дополнительную плату (обычно это 10-100 грн/месяц).

OpenVPN — настройка сервера на роутере

Подавляющее большинство маршрутизаторов, предназначенных для домашнего пользования, имеют упрощенную прошивку, в которой все сделано красиво и интуитивно понятно, но ее функциональность ограничена. Производители считают, что пользователю достаточно настройки подключения к интернету и беспроводной сети, а все остальное — удел профи, использующих более дорогостоящее и специфичное оборудование.

Как поднять сервер OpenVPN на роутере

Перед тем, как поднять сервер VPN на роутере, установите безопасный пароль для Wi-Fi. В противном случае — защита сети не имеет смысла, так как пользоваться вашим VPN сможет любой, кто подключился к роутеру и загрузил профиль доступа.

Обычно беспроводные роутеры используются для предоставления доступа к Интернет различным домашним устройствам. Но иногда требуется решить и в определенном смысле противоположную задачу – реализовать удаленный доступ к размещенным в домашней сети сервисам и системам. Традиционный вариант решения этой задачи обычно состоит из трех шагов – использовать сервис динамического DNS для автоматического определения внешнего IP-адреса роутера, назначить в параметрах сервиса DHCP роутера выделение фиксированного адреса для нужного клиента и создать правило трансляции портов для требуемого сервиса на этом клиенте. Заметим, что удаленный доступ в большинстве случаев возможен только при наличии «белого»/«внешнего» адреса на WAN-интерфейсе роутера (подробнее см. в ), а DDNS может не требоваться, если ваш провайдер предоставляет фиксированный IP-адрес.

Правил трансляции портов часто вполне достаточно для реализации задачи, но у них есть определенные особенности. Например, в случае необходимости защиты передаваемой информации, вам потребуется решать этот вопрос для каждого соединения индивидуально. Вторая потенциальная проблема – ограничения в случае, когда программное обеспечение требует использования определенного номера порта, а серверов в локальной сети несколько. Кроме того, если сервисов и внутренних систем у вас много, то есть очевидные неудобства прописывания в роутер каждого правила трансляции.

Помочь справиться с этими вопросами помогут технологии VPN – виртуальных частных сетей. Они позволяют создать безопасное соединение между удаленным клиентом или локальной сетью и сразу всей сетью за роутером. То есть вам будет достаточно один раз настроить этот сервис и при подключении к нему клиент будет вести себя так, как будто он находится в локальной сети. Заметим, что эта схема тоже требует внешнего адреса на роутере и, кроме того, имеет некоторые ограничения связанные с использованием имен систем и других сервисов.

В прошивках многих современных роутеров среднего и верхнего сегмента предусмотрен встроенный сервер VPN. Чаще всего он работает с протоколами PPTP и OpenVPN. Первый является популярным вариантом, который был разработан более 15-ти лет назад при участии крупных ИТ-компаний, включая Microsoft. Его клиент встроен во многие современные ОС и мобильные устройства, что упрощает реализацию. Однако считается, что в этом решении не очень хорошо решаются вопросы безопасности. Скорость защищенного соединения для этого протокола в зависимости от производительности платформы роутера обычно составляет 30-50 Мбит/с, на самых быстрых устройствах мы встречали и 80 Мбит/с (см. например ).

OpenVPN является свободной реализацией VPN сходного возраста и выпускается по лицензии GNU GPL. Клиенты для него есть для большинства платформ, включая мобильные. Серверы можно встретить во многих альтернативных прошивках для роутеров, а также в оригинальных версиях от производителей оборудования. Минусом этого протокола является требование значительных вычислительных ресурсов для обеспечения высокой скорости работы, так что 40-50 Мбит/с можно получить только на решениях верхнего сегмента (см. ).

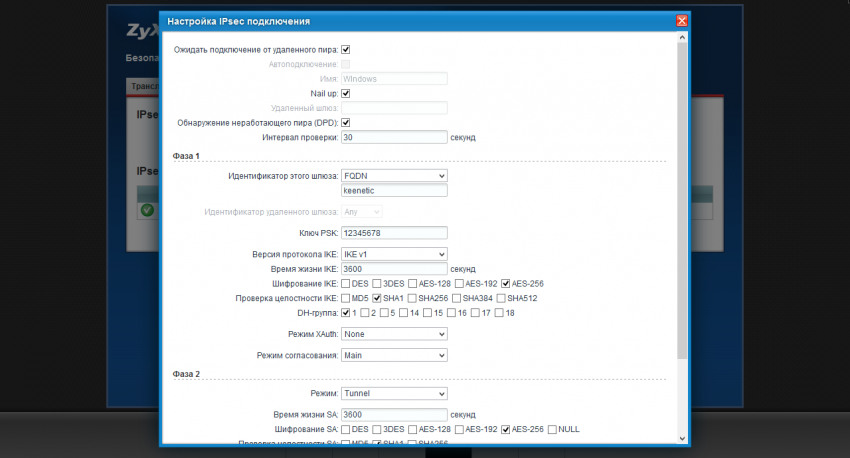

Еще один вариант, который чаще связывают с «серьезными» решениями безопасных сетевых коммуникаций, – IPsec (см. ). Его история началась немного раньше и сегодня его можно встретить во многих продуктах удаленного доступа корпоративного уровня.

Тем не менее, относительно недавно его реализация появилась и в таком явно массовом оборудовании, как роутеры серии Zyxel Keenetic. Используемый в них программный модуль позволяет реализовать безопасные сценарии удаленного доступа, а также объединения сетей без сложных настроек. Кроме того, он совместим с решениями серии ZyWall. К плюсам этого производителя стоит отнести удобную базу знаний с подробными статьями о реализации типовых сценариев. По данной теме можно обратить внимание на статьи по и с Windows. Приводить подробные скриншоты настроек не имеет смысла, поскольку они есть по указанным ссылкам. Отметим только что все просто и понятно.

Учитывая ресурсоемкость используемых в данном сценарии алгоритмов, важным является вопрос производительности такого решения. Для его изучения были выбраны три модели роутеров последнего поколения – топовые Keenetic Ultra II и Keenetic Giga III, а также бюджетный Keenetic Start II. Первые два имеют процессоры MediaTek серии MT7621, по 256 МБ оперативной памяти и по 128 МБ флэшпамяти, гигабитные сетевые порты, два диапазона Wi-Fi, поддержку 802.11ac, порт USB 3.0. При этом в старшей используется чип с двумя ядрами, работающими на частоте 880 МГц, а во второй – такой же чип, но только с одним ядром. А третий роутер оборудован 100 Мбит/с портами (причем в количестве двух штук – один WAN и один LAN) и однодиапазонным беспроводным модулем. Процессор в нем используется MT7628N с одним ядром и частотой 575 МГц, а объем оперативной памяти составляет 64 МБ. С точки зрения программных возможностей, связанных с IPsec, устройства не отличаются.

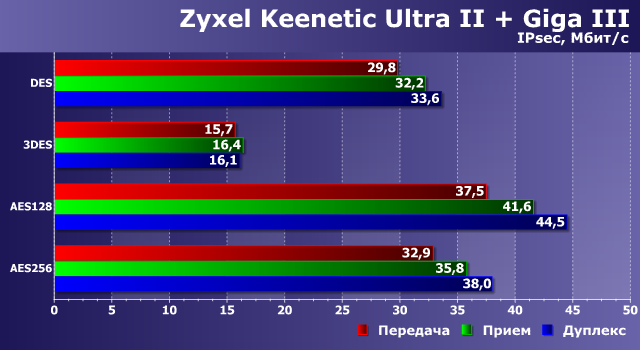

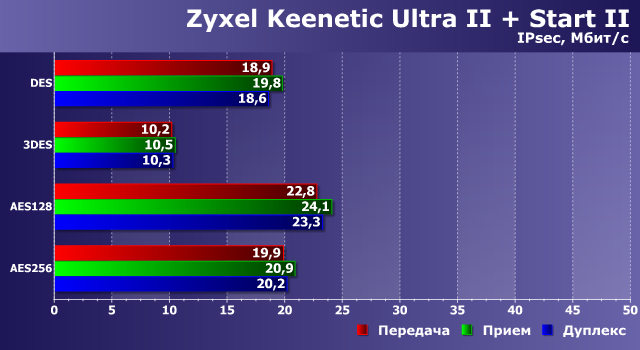

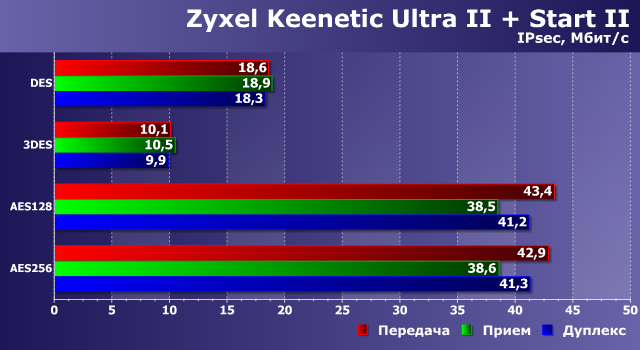

На все три роутера были установлены прошивки из ветки бета версий v2.07(xxxx.2)B2. Режим подключения к сети Интернет на всех устройствах выбирался самый простой – IPoE. Работа с другими вариантам, скорее всего, приведет к снижению результатов. На следующих двух графиках приводятся результаты тестирования пар с разными настройками параметров соединения – Ultra II и Giga III, Ultra II и Start II. В первой устройства в целом сравнимы по скорости (правда у старшего два ядра), а во второй ограничения будут от младшей модели. Направление указано относительно второго устройства. Использовались сценарии передачи, приема и одновременной передачи и приема данных между подключенными к роутерам клиентами.

Как мы видим, скорости здесь достаточно низкие и даже не дотягивают до 100 Мбит/с. При этом нагрузка на процессор во время активного обмена данными очень высока, что может иметь негативные последствия и для других решаемых устройством задач.

Однако, как мы помним по другим сходным ресурсоемким сценариям (например, обработке видео), существенный рост производительности на специализированных задачах можно получить благодаря использованию выделенных блоков чипов, «заточенных» на эффективную работу с определенными алгоритмами. Что интересно, в современных SoC от MediaTek такие как раз присутствуют и программисты компании в недавних обновлениях прошивок реализовали эту возможность.

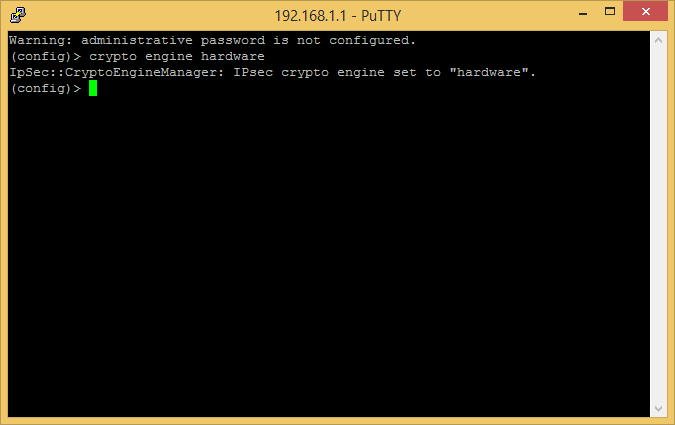

При этом максимальный эффект можно получить на чипах MT7621 и RT6856, а на MT7628 поддерживаются не все режимы. Посмотрим, что изменится при использовании данного блока. Для его включения используем команду в консоли, как на скриншоте.

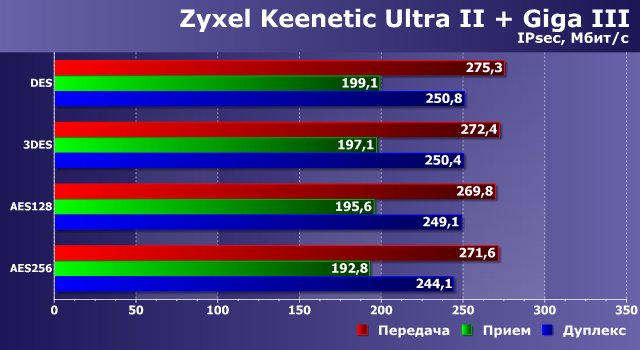

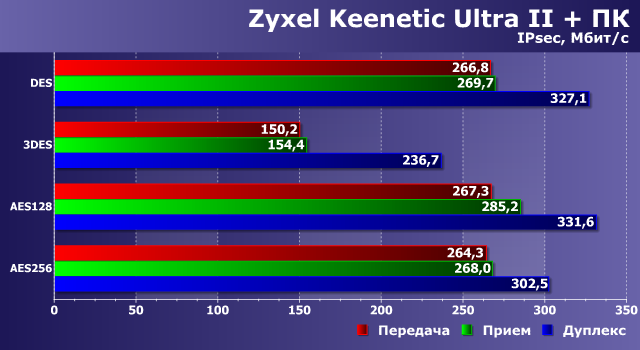

Старшая пара показывает скорость в 200 Мбит/с и более, что еще раз подтверждает правильность идеи создания специализированных блоков для определенных стандартных алгоритмов, которые существенно производительнее универсальных ядер.

Для младшей однокристальной системы эффект менее заметен, но и здесь можно отметить увеличение скорости в два раза для некоторых конфигураций.

Посмотрим теперь, насколько хорошо устройства справятся с обслуживанием подключений с достаточно быстрого компьютера с процессором Intel Core i5 и ОС Windows 8.1 x64 (описание настройки соединения доступно по ссылке выше). В роли условных серверов (в соединениях IPsec участники в определенном смысле равноправны) выступили старший Keenetic Ultra II и младший Keenetic Start II.

Топовый роутер в некоторых конфигурациях разгоняется более чем до 300 Мбит/с. Так что видимо второе ядро процессора помогает и в этом сценарии. Впрочем, на практике для достижения этих результатов вам понадобится и соответствующие Интернет-каналы.

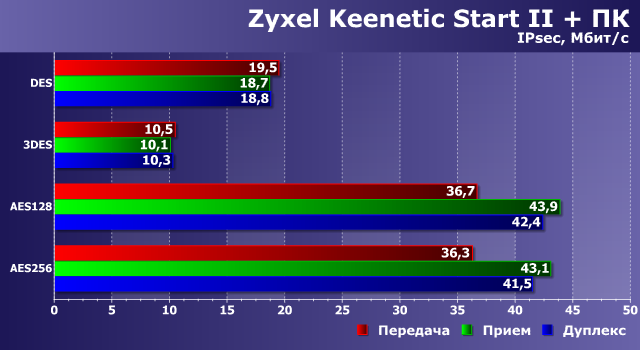

Результаты Keenetic Start II по понятным причинам практически не отличаются от того, что мы видели выше.

Стоит заметить, что использование оптимизации не сказалось на стабильности соединения. Все участники успешно выдержали все тесты без каких-либо замечаний.

Проведенные тесты еще раз подтвердили, что современные продукты сегмента ИТ представляют собой программно-аппаратные комплексы и эффективность решения ими поставленных задач существенно зависит не только от установленного «железа», но и эффективной программной реализации его возможностей.

Пока я проводил тесты, оказалось, что компания в последних отладочных прошивках серии 2.08 для реализовала еще одну полезную возможность, позволяющую использовать сервис IPsec с мобильными клиентами. Описанный выше сценарий создания профиля соединения требовал постоянных IP-адресов с двух сторон соединения, что для смартфонов в обычных ситуациях не встречается. Подробности и инструкции можно прочитать в этих ветках: , (Cisco VPN Client).

В настоящий момент этот режим не полностью поддерживается в Web-интерфейсе, однако это не помешало провести несколько быстрых тестов с Keenetic Giga III. С Apple iPhone 5S реальная скорость составила 5-10 Мбит/с в зависимости от направления, а Xiaomi Mi5 оказался побыстрее – 10-15 Мбит/с (оба устройства подключались через Wi-Fi). Штатный клиент Cisco IPsec в OS X 10.11 на современной системе показал 110 Мбит/с на передачу и 240 Мбит/с на прием (при использовании гигабитной локальной сети и с учетом описанной выше операции по настройке роутера в консоли). Windows с известным, хотя и уже не поддерживающимся клиентом Cisco VPN Client, работала также достаточно быстро – 140 Мбит/с на передачу и 150 Мбит/с на прием. Таким образом, данная реализация IPsec явно может быть интересна широкому кругу пользователей для реализации быстрого и безопасного удаленного доступа к своей локальной сети с мобильных устройств и компьютеров из любой точки мира.

Давайте рассмотрим, как настроить VPN роутер на примере Wi-Fi маршрутизатора D-Link DIR 320.

1. Сначала нужно соединить роутер с компьютером с помощью провода, который поставляется в комплекте. Далее в строке браузера (например, в Internet Explorer, Google Chrome, Opera, Firefox и др.) указываем URL адрес – 192.168.0.1. Перед этим рекомендуется привести настройки TCP/IP сетевой карты в автоматический режим для получения значений IP-адресов (DHCP). Не забудьте включить адаптер питания роутера в электро-розетку.

2. Введите логин и пароль для входа на сервер (узнать эти данные можно в документации, прилагаемой к маршрутизатору). Если вы не знаете пароля, просто введите только имя пользователя, а поле с паролем оставьте пустым.

3. После авторизации вы попадаете в онлайн-интерфейс роутера. В меню «Установка» (Setup) откроется раздел «Установка Интернета» (Internet Connection). Здесь необходимо выбрать Тип интернет-соединения – в нашем случае режим PPTP (Dual Access) – или Russia PPTP. Далее задаем настройки в разделе PPTP (Dual Access): выбираем «Статический IP-адрес» и заносим все необходимые параметры: Маска подсети, IP-адрес, Шлюз…

IP-адрес/Имя сервера: указываем адрес вашего провайдера.

DNS: 217.78.177.250 (или другой адрес DNS-сервера, предоставленный оператором услуг)

Учетная запись PPTP: как правило, номер договора с провайдером.

Пароль PPTP: вводим пароль для VPN

Повторный ввод пароля PPTP:

Режим подключения: «всегда».

Далее нажимаем кнопку «Сохранить настройки».

В веб-интерфейса найдите вкладку «Статус» (Status) – здесь вы найдете ваш уникальный IP-адрес и другие параметры, полученные устройством при соединении с VPN. Также перед вами появятся кнопки «Connect» (Подключить соединение) и «Disconnect» (Отключить соединение).

Теперь вы можете подключаться к VPN через Wi-Fi маршрутизатор. Если связь не установится, перезагрузите роутер.

На сегодняшний день частными виртуальными сетями, обозначаемыми как VPN, что в расшифровке означает , никого не удивишь. Однако далеко не каждый пользователь той же «семерки» знает, как это все работает. Давайте посмотрим, что собой представляет VPN-сервер на Windows 7, как его установить и настроить при помощи собственных средств и сторонних программ.

Что такое VPN?

Начнем с азов. не может обойтись без понимания того, что он на самом деле собой представляет. По всей видимости, далеко не каждый юзер сталкивается с подобной проблемой и до конца осознает, какая это штука.

А виртуальный сервер - это именно то средство, которое позволяет создавать независимые частные сети на основе подключения к интернету, как если бы несколько компьютерных терминалов, ноутбуков или даже мобильных устройств были объединены между собой посредством кабелей. Но только в данном случае речь идет о кабелях виртуальных.

Для чего нужен VPN-сервер?

Преимущества данной технологии многим кажутся шагом назад в плане безопасности подключения и передачи данных, однако виртуальная сеть зачастую защищена намного сильнее, нежели обычная «локалка».

К тому же при использовании VPN-подключения пользователь получает возможность обмена данными между отдельными терминалами, которые разбросаны по всему миру. Да-да! Технология подключения VPN-сервера такова, что в виртуальную сеть можно объединить компьютеры или мобильные девайсы, независимо от их географического положения.

Ну а для геймеров это вообще находка. Представьте себе, что после создания VPN-сервера можно будет запросто пройти какую-нибудь командную «бродилку» по типу Counter Strike в команде с игроками, например, из Бразилии. А ведь для того, чтобы это стало возможным, и потребуются теоретические знания о Теперь разберемся, что собой представляет создание и настройка VPN-сервера Windows 7, более подробно.

При этом стоит обратить внимание на несколько обязательных условий, без понимания которых весь процесс создания виртуального сервера просто не будет иметь смысла.

VPN-сервер на Windows 7: на что стоит обратить внимание?

Прежде всего каждый пользователь, занимающийся созданием виртуального сервера на домашнем терминале, должен четко осознавать, что в Windows 7 имеются некоторые ограничения по подключению. Дело в том, что к созданному серверу в одном сеансе связи может подключиться только один юзер. И обойти это препятствие собственными средствами системы невозможно.

В принципе, как вариант, можно использовать установку специального (но неофициального) патча, который поможет устранить проблему. С другой стороны, если подходить к решению вопроса создания нормального работоспособного VPN-сервера с точки зрения лицензирования Windows, то лучше использовать «семерку» именно серверной версии (Windows Server). Мало кто знает, но именно для Windows 7 такая версия тоже есть.

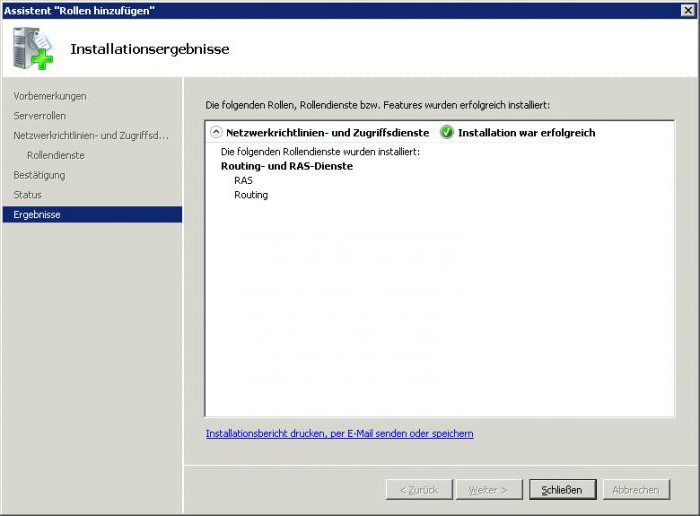

Создание VPN-сервера средствами Windows: настройки роутера

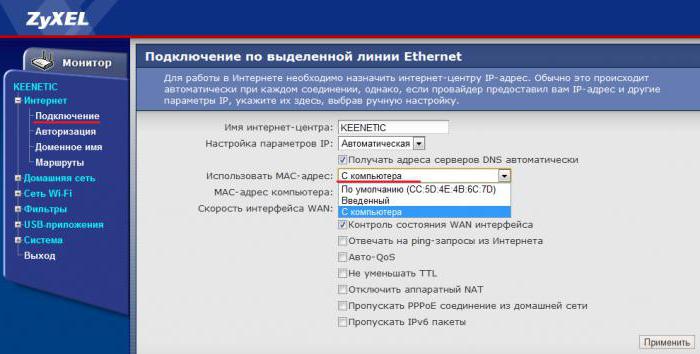

Теперь, после описания всех начальных понятий и вопросов, можно приступать к созданию сервера непосредственно. В качестве примера рассмотрим начальную настройку, которую требуют устройства Zyxel Keenetic. VPN-сервер в случае использования таких устройств достаточно сильно отличается своими настройками (особенно в случае без предустановленной микропрограммы NDMS).

Тут загвоздка в том, что основной для всех систем протокол PPTE в данном случае представлен в измененном виде MPTE, что делает невозможным одновременный доступ к серверу несколькими пользователями. Микропрограмма позволяет обойти эту проблему. После ее инсталляции доступ гарантируется на уровне десятка одновременно подключенных юзеров.

После инсталляции программы в разделе центра приложений должен появиться компонент сервера VPN, где нужно будет настроить "Интернет-центр Keenetic", который впоследствии будет отвечать за доступ и пул IP-адресов, предоставляемых в данный момент клиентам, использующим протокол PPTE.

Что самое интересное, при этом допустимо пересечение адресов с 24-битной маской. То есть при задании диапазона, например, 192.168.0.10 - 192.168.0.20 адрес VPN-сервера при однократном подключении клиентской машины для параметра Home может иметь значение 192.168.0.51.

Но и это еще не все. VPN-сервер на роутере (в нашем случае Zyxel) подразумевает доступ исключительно через учетную запись Keenetic. Для активации такого доступа нужно разрешить пользователю доступ к VPN. Делается это кликом на «учетке» с последующей установкой галочки в соответствующем поле.

Еще один плюс такого подключения состоит в том, что один логин и пароль можно использовать для нескольких клиентских записей, по которым будет осуществляться доступ к Keenetic VPN-серверу. Обратим внимание и еще на одну особенность такого подключения. Она заключается в том, что созданный на основе Zyxel VPN-сервер способен осуществлять доступ не только к внутренним локальным, но и к внешним сетям. Таким образом можно получить удаленный доступ к любой клиентской машине, подключенной посредством учетной записи Keenetic.

Первые шаги

Теперь вопрос, как настроить VPN-сервер на роутере, оставим в стороне и перейдем непосредственно к самой «операционке».

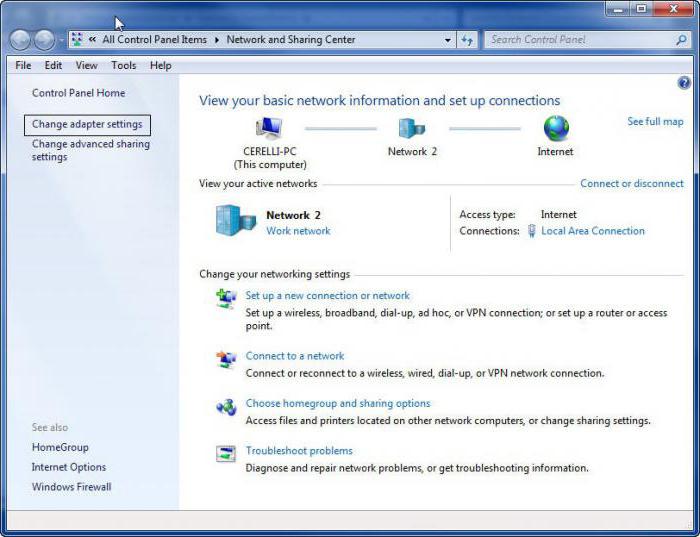

Для начала потребуется использовать раздел центра управления сетями и общим доступом, расположенный в стандартной «Панели управления». В верхнем меню следует выбрать раздел «Файл» (если таковой не отображается, нажать клавишу Alt), после чего кликнуть на строке нового входящего соединения.

После этого нужно использовать добавление нового пользователя, которому по умолчанию будет присвоено имя Vpnuser. Далее заполняем все необходимые поля (полное имя можно оставить пустым, поскольку это никак не влияет на подключение), а затем вводим пароль и подтверждение (должно быть полное совпадение). Если нужно еще добавить юзеров, повторяем вышеописанную процедуру.

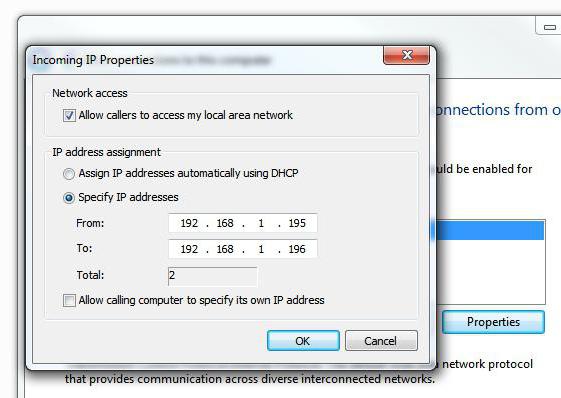

Теперь в новом окне нужно указать тип доступа через интернет, после чего можно переходить к одному из самых главных шагов, а именно - к настройке протокола TCP/IP, поскольку VPN-сервер на Windows без таких корректно заданных параметров работать просто не будет.

Настройка протокола IPv4

В принципе, в большинстве случаев используется именно эта версия протокола, поскольку IPv6 поддерживается далеко не всеми провайдерами. Если же поддержка все-таки есть, настройка версий 4 и 6 особо отличаться не будет.

Итак, в свойствах протокола сначала следует использовать пункт разрешения доступа звонящим к локальной сети, после чего выбрать указание IP-адреса явным образом и прописать необходимый диапазон. Делается это для того, чтобы в дальнейшем можно было подключить несколько пользователей одновременно. По окончании процедуры просто жмем кнопку «OK». Все - сервер создан. Но этим дело не ограничивается. Еще нужно настроить VPN-сервер на клиентских терминалах, чтобы они получили доступ.

Настройка клиентских машин

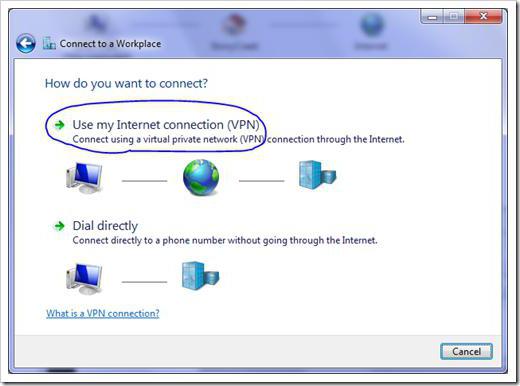

Теперь на компьютерном терминале, с которого предполагается произвести подключение к виртуальному серверу, в «Панели управления» нужно использовать настройки центра управления сетями и общим доступом, где выбирается новое подключение, после активации которого запустится «Мастер». Далее выбирается тип подключения к рабочему месту, а затем - использование существующего подключения к VPN.

Теперь самый важный момент - адрес VPN-сервера. В данном случае можно использовать адрес, просмотренный на самом сервере, или ввести доменное имя. Чтобы особо не растрачивать время на настройку, предложение о немедленном подключении можно пропустить.

Теперь остается ввести логин и пароль, которые были указаны при создании VPN-сервера, а опциально - указать сохранение данных для последующего входа. На этом процедура завершается. Если сервер находится в активном состоянии, можно произвести подключение к виртуальной сети.

Параметры межсетевых экранов

Но даже если все сделано правильно, иногда могут возникать некоторые проблемы. Зачастую такое соединение может блокироваться, как ни странно это звучит, собственными средствами Windows, точнее, встроенным брэндмауэром (файрволлом), относящимся к системе безопасности.

Чтобы избежать проблем, нужно в том же центре управления сетями найти значки подключения. Для клиента это RAS, для сервера - VPN. Остается только при клике на параметре на обоих терминалах указать тип доступа в виде домашней сети. Вот и все.

Проброс портов

С портами дело сложнее. Проблема относится в основном к ADSL-модемам, которые попросту не способны открывать нужные VPN-порты. Настраивать эти параметры нужно вручную.

Тут снова придется обратиться к Как правило, инструкция по VPN-подключению есть в документации к самому устройству. Здесь стоит отметить, что Windows-системы используют TCP со значением 1723. Если имеется возможность отключения блокировки GRE, ее желательно задействовать.

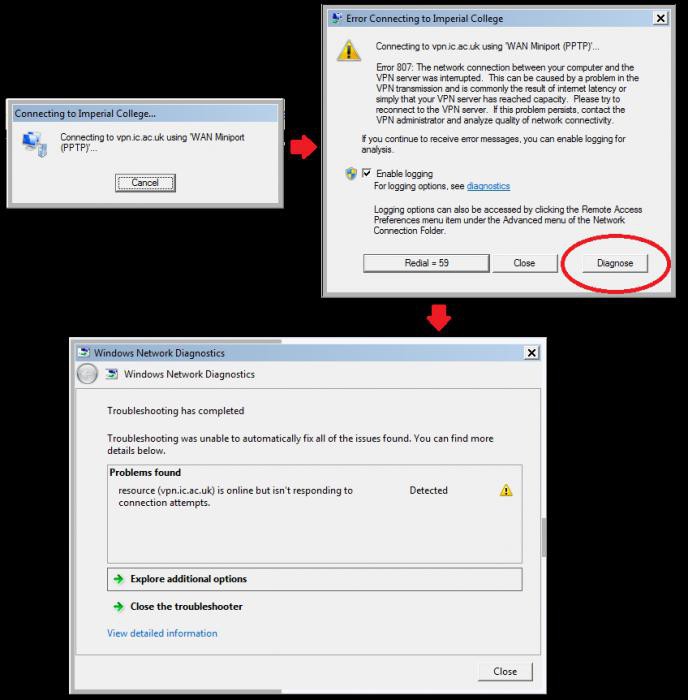

Ошибка 807

Естественно, теперь можно перестраивать параметры созданного VPN-сервера, однако, как считается, настоящим бичом абсолютно всех юзеров, которые сталкиваются с созданием подключений такого типа впервые, является возникновение ошибки под номером 807.

Чтобы от нее избавиться, следует для начала убедиться в правильности заполнения полей IP-адреса на клиентской машине и параметров порта непосредственно на сервере.

Кроме того, служба удаленного доступа обязательно должна быть активной. Проверить ее состояние можно посредством команды services.msc, вводимой в меню «Выполнить» (Win + R), с последующим выбором раздела маршрутизации и удаленного доступа. Здесь должно быть указано рабочее состояние и автоматический тип доступа.

В крайнем случае, если есть проблемы, можно попытаться подключиться даже к себе самому. Для этого просто создается новое клиентское подключение, где в качестве IP указывается 127.0.0.1.

Если это не помогает, можно обратиться к помощи некоторых интернет-ресурсов вроде portscan.ru, которые способны отслеживать активное внешнее подключение (в поле подключения вводится значение 1723, после чего используется старт проверки). Но, если все сделано правильно, положительный результат не заставит себя ждать. В противном случае придется проверить настройки роутера и виртуального сервера.

Сторонние программы

Конечно, большинству юзеров, далеких от таких настроек, все это может показаться, так сказать, уж слишком доморощенным. Куда уж проще настроить VPN-сервер при помощи специальных автоматизированных программ.

Рассмотрим одну из наиболее популярных. Она называется SecurityKISS. Установить ее проще простого. Далее следует произвести запуск приложения, после чего пользователю будет предложено произвести минимальные начальные настройки и ввести некоторые нужные данные. Потребуется указать собственный IP. Узнать его можно через команду ipconfig, а при нескольких терминалах в сети - ipconfig /all.

Основная рекомендация для данного SecurityKISS-клиента состоит в том, чтобы из предложенного списка серверов выбрать именно тот, который географически расположен наиболее близко к терминалу, с которого предполагается производить подключение. Заметьте, в данном случае речь о создании сервера не идет - подключение можно будет осуществить уже к имеющимся серверам. А это избавляет пользователя от произведения всех тех процедур, которые были описаны выше.

Подключение производится к уже созданному серверу, причем по большому счету, абсолютно без разницы, в какой точке мира он находится. При наличии хорошей высокоскоростной связи даже геоположение не играет существенной роли.

Что в итоге?

В принципе, на этом вопрос создания VPN-сервера можно и закончить. Однако многим пользователям компьютерных систем следует обратить внимание на некоторые незначительные неувязки. Дело в том, что, в зависимости от установленной версии той же «семерки», названия некоторых полей или строк, подлежащих заполнению, могут отличаться в названиях. Кроме того, некоторые «крэкнутые» модификации Windows 7 могут иметь достаточно ограниченные возможности, поскольку для экономии дискового пространства или увеличения производительности в них были отключены те или иные функции. Это как раз-таки и касается элементов управления сетевыми подключениями на глобальном уровне. Не спасет даже наличие прав доступа на уровне суперадминистратора. Более того - в параметрах локальных групповых политик или в системном реестре, который по большому счету их дублирует, ничего толком настроить не получится.

Возвращаясь к вопросу создания VPN-сервера, остается добавить, что эта технология, как ни странно, в большинстве случаев остается невостребованной, разве что пригодится геймерам, которые хотят поиграть с соперником, находящимся от него очень далеко. Системным администраторам, пожалуй, это тоже не пригодится, поскольку само подключение, хоть и использует 128-битную систему шифрования, все равно не застраховано от потерь данных или к виртуальной сети. Так что создавать VPN-сервер или нет - это уже персональное дело.

Впрочем, для систем Windows настройки достаточно сложны, особенно с точки зрения неподготовленного юзера. Для простейшего подключения лучше использовать VPN-клиенты, которые и скачать можно бесплатно, и настроить в автоматическом режиме. Да и проблем с ними возникает намного меньше, чем с изменением конфигурации системы, что чревато глобальным «слетом» при совершении неправильных действий.

Тем не менее информация по этому вопросу должна быть воспринята каждым юзером, ведь знание того, как производится подключение к таким сетям, может в конечном итоге обезопасить их терминалы от проникновения угроз. Иногда при активном интернет-соединении пользователь может даже не подозревать о том, что его машина подключена к сети, а сам он определить уровень риска и безопасности не в состоянии.